La menace des cyberattaques augmente chaque année et ne concerne pas seulement les grandes entreprises ou les infrastructures critiques. Outre une augmentation des variantes de logiciels malveillants, qui jouent un rôle particulièrement important dans le cryptage des données et l'extorsion qui en découle, des attaques de plus en plus sophistiquées sont menées par des groupes de pirates informatiques organisés par des États (APT). Les attaques contre SolarWinds et Microsoft Exchange Server nous ont fait prendre conscience de l'impact que peuvent avoir les failles de sécurité sur l'infrastructure numérique et la protection des données.

Nous aussi, nous observons une augmentation constante des attaques larges, non ciblées et ciblées sur les applications et les systèmes de nos clients.

Parmi les attaques les plus fréquentes, on peut citer

En tant que société d'ingénierie spécialisée dans les solutions et processus numériques, la sécurité des applications et de l'infrastructure est un thème central depuis de nombreuses années et est toujours au cœur de nos projets. Comme nous avons généralement un accès complet aux systèmes de nos clients que nous gérons, la sécurité informatique et la protection des données qui en découle souvent sont la pierre angulaire de notre action.

Pour ce faire, la société GREEN-M INTERFACE DESIGN GmbH a mis en œuvre en interne les mesures suivantes en s'appuyant sur le compendium de protection de base du BSI et sur la certification Tisax de la branche automobile allemande :

Avant de lâcher une application dans la "nature", nous vérifions la cohérence et la sécurité de notre code source par une analyse de sécurité du code source et nous testons l'application à l'aide de scanners de vulnérabilité pour détecter les failles. Grâce à des tests d'intrusion externes et à la correction simultanée des vulnérabilités trouvées, nous augmentons la sécurité, la protection des données et la disponibilité de vos applications.

Grâce à l'expérience acquise lors des tests d'intrusion, nous avons développé des mesures de durcissement des applications et des plugins prêts à l'emploi qui peuvent également protéger des systèmes tels que Zend2, Shopware et WordPress contre des attaques ciblées.

Pour WordPress, nous avons développé le plug-in de sécurité GREEN-M X-SECURITY 2.0, dont la sécurité a été confirmée par de multiples tests d'intrusion externes. Pour plus d'informations , veuillez nous contacter.

Les erreurs de programmation responsables des failles de sécurité apparaissent souvent dans les applications à des endroits typiques et systématiquement identifiables du code et de la configuration.

L'analyse de code statique est effectuée de manière semi-automatisée et les résultats des outils utilisés sont évalués, classés par ordre de priorité et éliminés par l'équipe de développement.

Dans le cadre de notre processus de développement, nous contrôlons le code source que nous avons créé et le code tiers à l'aide d'une analyse du code source de sécurité et nous corrigeons les erreurs de l'application. Nous documentons les composants OpenSource utilisés et surveillons les problèmes de sécurité connus.

La plupart des attaques sont automatisées et passent en général rapidement si les vulnérabilités les plus connues d'une application ont été corrigées à temps par des mises à jour et des correctifs. Si l'on souhaite tester la sécurité d'une application de manière plus approfondie et prévenir également les attaques provenant de ses propres rangs, il convient de procéder à un test d'intrusion professionnel et manuel, également appelé pentest. Le pentest consiste à simuler une attaque sur son propre système. Pour ce faire, le pentest utilise les mêmes outils et procédures qu'un véritable hacker.

Avec notre partenaire Securai GmbH d'Ingolstadt, nous proposons des tests d'intrusion professionnels et corrigeons en même temps les points faibles trouvés. Un rapport détaillé sur les points faibles aide à mettre en œuvre vos directives de conformité dans le domaine de la sécurité des applications.

Dès que des failles de sécurité de solutions logicielles sont rendues publiques, les attaques contre les failles correspondantes ont généralement déjà commencé sur le réseau.

Un suivi proactif des failles de sécurité, leur évaluation et des processus définis nous aident à mettre à disposition des applications les mises à jour et les correctifs nécessaires en temps voulu.

Si un piratage réussi se produit malgré tout, un concept de sauvegarde permet de déployer une version propre de l'application avant l'exploit.

Les processus de contrôle et la documentation des mises à jour aident en cas d'apparition d'erreurs pouvant être causées par les mises à jour et les correctifs.

Chez GREEN-M INTERFACE DESIGN, nous effectuons en principe les mises à jour et les correctifs pour chaque client dont nous gérons durablement l'application.

Les applications offrent généralement à leurs utilisateurs la possibilité de télécharger des images et des documents et donc de publier des logiciels malveillants ou des liens vers des sites web compromis ou de les transmettre à d'autres utilisateurs ou systèmes.

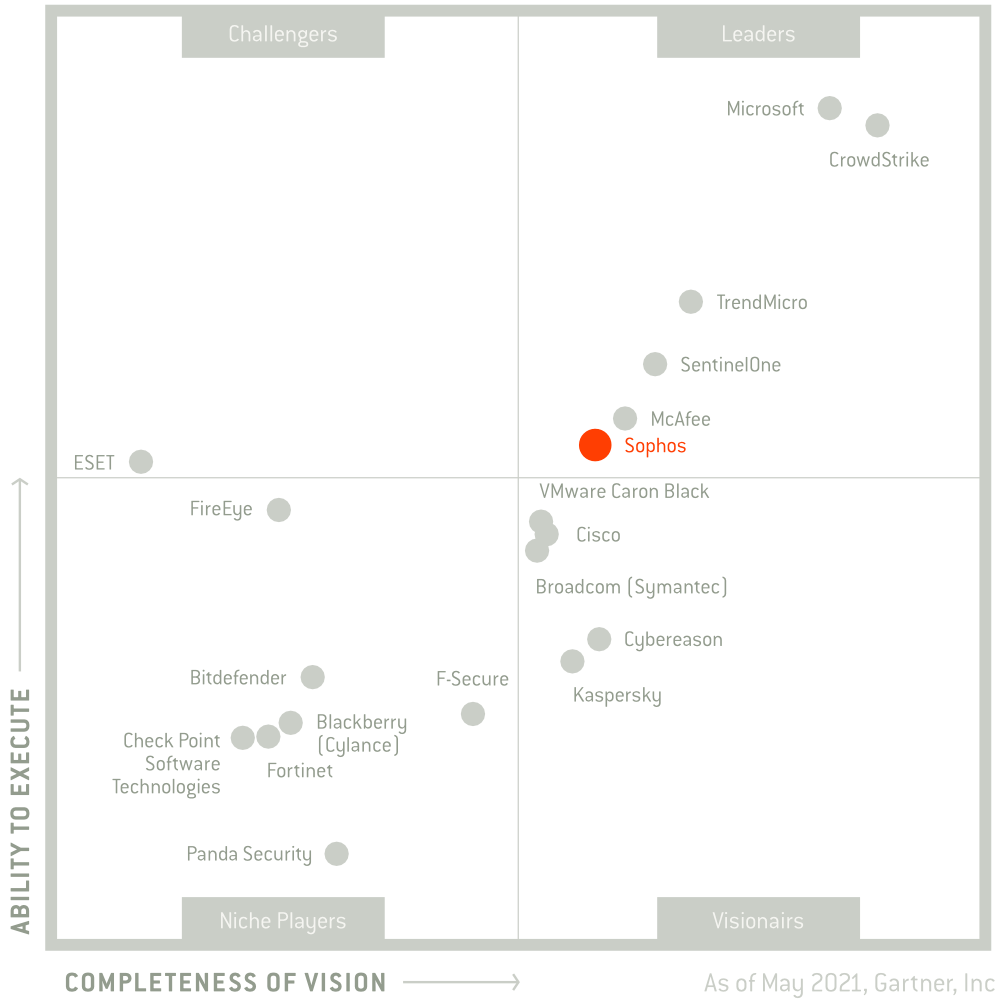

Les logiciels antivirus traditionnels installés sur le serveur web atteignent alors souvent leurs limites. GREEN-M mise ici sur Sophos Intelix pour faire vérifier toutes les entrées de données par un moteur intégrant l'apprentissage automatique, l'apprentissage en profondeur, la réponse aux menaces, le sandboxing et le contrôle de la réputation avant de les stocker dans l'application et de les bloquer en cas de doute.

Les applications peuvent ici bénéficier d'une protection dynamique de l'un des meilleurs fournisseurs de protection des systèmes d'extrémité au monde.

Nous nous chargeons de la connexion au service SaaS de Sophos Intelix sur AWS et fournissons un reporting ou une intégration dans un Security Information and Event Management.

Source Graphique : Gartner Magic Quadrant Endpoint Protection 2021

Le test de vulnérabilité est une procédure unique ou régulière permettant de déterminer et de classer les vulnérabilités de sécurité d'une application ou d'un réseau.

Des analyses régulières révèlent les vulnérabilités connues des applications, des services et des réseaux, ce qui permet de les corriger de manière ciblée et de renforcer le système.

GREEN-M utilise l'un des principaux scanners et détecte ainsi les dernières vulnérabilités connues pouvant être exploitées par les pirates. Nous effectuons généralement les scans tous les trimestres ou après les mises à jour et les versions, et nous évaluons les résultats avec nos clients.

La sécurité d'une application dépend en principe aussi de la sécurité de l'infrastructure dans laquelle elle est intégrée. L'hébergement, les sauvegardes, le contrôle d'accès et la couche de protection sont les piliers de notre Infrastructure Security et font partie intégrante d'un concept de sécurité qui considère la protection des applications comme un concept global. Nous travaillons pour cela avec des prestataires de services certifiés et éprouvés.

En tant que "Business Partner", nous hébergeons depuis près de 10 ans les applications de nos clients de manière uniforme sur des serveurs Flex gérés par Profihost GmbH à Hanovre. Outre l'échelonnement flexible des performances, nous profitons d'un contact personnel et de temps de réaction extrêmement rapides, loin de toute file d'attente de hotline.

Les systèmes sont constamment mis à jour, corrigés et optimisés par Profihost et utilisent la plateforme Gaia OS de l'entreprise de sécurité israélienne Checkpoint.

Avec le site allemand, la protection des données peut être mise en œuvre conformément aux lois allemandes et européennes sur la protection des données.

Pour nos clients disposant d'un hébergement Managed FlexServer chez Profihost, nous prenons entièrement en charge la communication avec l'hébergeur concernant la mise à l'échelle, la performance, la sécurité et les questions techniques.

La gestion des identités et des accès (IAM) est un cadre de politiques, de processus et de technologies qui permet aux entreprises de gérer les identités numériques et de contrôler et de réglementer l'accès des utilisateurs aux données et applications importantes de l'entreprise.

En attribuant des rôles spécifiques aux utilisateurs et en s'assurant qu'ils ont le bon niveau d'accès aux ressources et applications de l'entreprise, l'IAM améliore la sécurité et l'expérience utilisateur, permet d'obtenir de meilleurs résultats commerciaux et augmente la faisabilité du travail mobile et à distance.

Sans une gestion des identités et des accès, il est presque impossible de savoir quel utilisateur a besoin de quels droits pour quoi et quand, et comment il utilise les droits d'accès sur un appareil. Avec l'IAM, on est guidé de manière souveraine à travers ce labyrinthe de données.

Nous connectons les applications aux IAM existants via SAML 2.0 ou OpenID ou mettons à disposition la solution OpenSource "Keycloak" soutenue par RED HAT et vous aidons à gérer les identités de votre entreprise.

Dans le cas des attaques par déni de service distribué (DDoS), les pirates tentent de provoquer une surcharge des services en cours en envoyant un grand nombre de requêtes ciblées à un serveur web et de faire planter le serveur et les applications qui y sont hébergées. Dans la plupart des cas, ils utilisent à cet effet des réseaux de bots d'ordinateurs déjà détournés afin de lancer une masse critique de requêtes. Les attaques DDoS s'inscrivent souvent dans le cadre d'une campagne d'extorsion liée à des demandes d'argent.

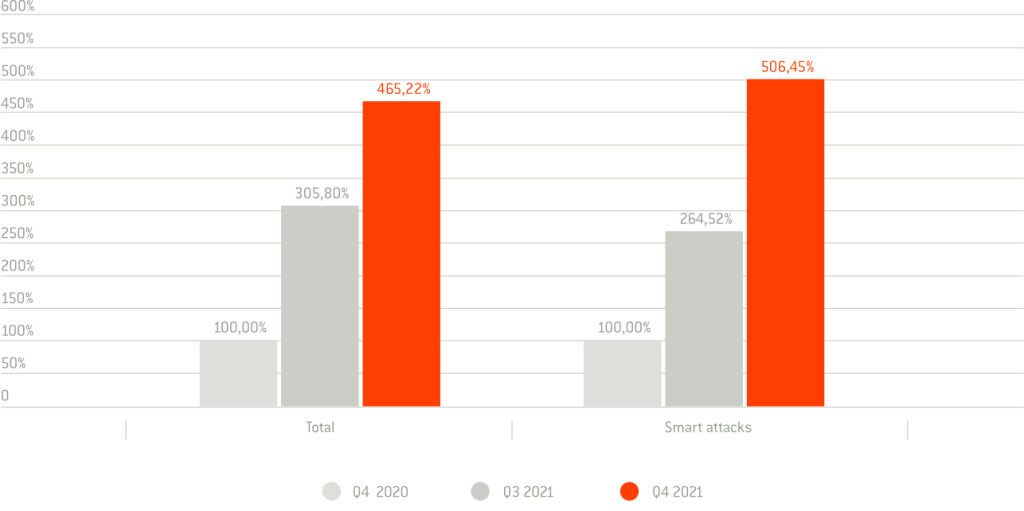

Selon une enquête, les attaques mondiales ont augmenté de plus de 500 % au quatrième trimestre 2021. En outre, la bande passante des réseaux BOT utilisés ne cesse d'augmenter.

Pour la protection des serveurs web, GREEN-M fait appel au fournisseur américain Cloudflare, recommandé par l'Office fédéral allemand de la sécurité de l'information. En plus de la protection contre les DDoS, la protection et la performance d'un site web peuvent être sensiblement augmentées par un Web Application Firewall (WAF) et un Content Delivery Network (CDN).

Sources : https://securelist.com/ddos-attacks-in-q4-2021/105784/

Un pare-feu d'application web (WAF) est placé en amont de l'application web et examine les requêtes entrantes et les réponses du serveur web. Le WAF offre ainsi une protection contre les scénarios d'attaque les plus fréquents tels que les injections SQL, le Cross Site Scripting et les exploits zero-day et peut également protéger les vulnérabilités connues et inconnues d'une application web.

GREEN-M s'appuie ici sur la solution cloud globale de Cloudflare et sur son approche centralisée et active de la gestion des règles de pare-feu :

GREEN-M se charge pour vous de l'installation, de la configuration et de la surveillance du pare-feu d'applications web.